El fenómeno astronómico atravesó la atmósfera de la provincia, ofreciendo un espectáculo de luz a los vecinos que lo presenciaron.

El 40 % de las brechas de seguridad afectaron datos distribuidos en múltiples entornos.

CURIOSIDADES23 de agosto de 2025

Los ataques de ransomware crecieron un 33 % a nivel global durante 2024 y el promedio semanal de ataques por empresa superó los 1.200, alcanzando el nivel más alto en los últimos tres años.

Según los datos de Check Point Research, se explicó que los atacantes permanecen más tiempo dentro de las redes antes de ejecutar sus cargas maliciosas. En algunos casos, ese tiempo de permanencia (“dwell time”) ha superado los 9 días y, durante ese período, los ciberdelincuentes escalan privilegios, eliminan respaldos y se mueven lateralmente para comprometer sistemas críticos.

Frente a este escenario, Check Point propone una estrategia de seguridad basada en una arquitectura hybrid mesh, que mejora la visibilidad y coordinación entre entornos híbridos y multicloud. Esta solución busca cortar la cadena del ataque y reducir el impacto operativo del ransomware.

“El ransomware se aprovecha de infraestructuras fragmentadas y paneles de control desconectados. Nuestra propuesta unifica la seguridad en todos los entornos y permite responder en tiempo real”, explicó Mario García, director general de Check Point para España y Portugal.

Finalmente, el informe también resalta que el 40 % de las brechas de seguridad afectaron datos distribuidos en múltiples entornos, superando a los incidentes que ocurrieron exclusivamente en nubes públicas, privadas u on-premise.

¿Qué es el ransomware?

El ransomware es un tipo de malware (software malicioso) que cifra archivos o bloquea el acceso a sistemas completos y luego exige un pago, generalmente en criptomonedas, para restaurar el acceso. De ahí su nombre: ransom significa “rescate” en inglés.

Este tipo de ciberataque funciona como una extorsión digital. El usuario o empresa afectada recibe un mensaje en la pantalla que indica que sus datos han sido encriptados y que solo serán liberados si paga una suma determinada dentro de un plazo.

Cómo actúa el ransomware

. Infiltración: Los atacantes acceden al sistema a través de correos falsos (phishing), archivos infectados o vulnerabilidades sin parchear.

. Cifrado de datos: Una vez dentro, el malware encripta archivos importantes, dejándolos inaccesibles.

. Exigencia de rescate: Aparece un mensaje en el dispositivo afectado que exige el pago de un rescate a cambio de la clave de descifrado.

. Amenaza: En muchos casos, los atacantes amenazan con borrar los datos o publicarlos si no se paga a tiempo. Esto se conoce como doble extorsión.

El fenómeno astronómico atravesó la atmósfera de la provincia, ofreciendo un espectáculo de luz a los vecinos que lo presenciaron.

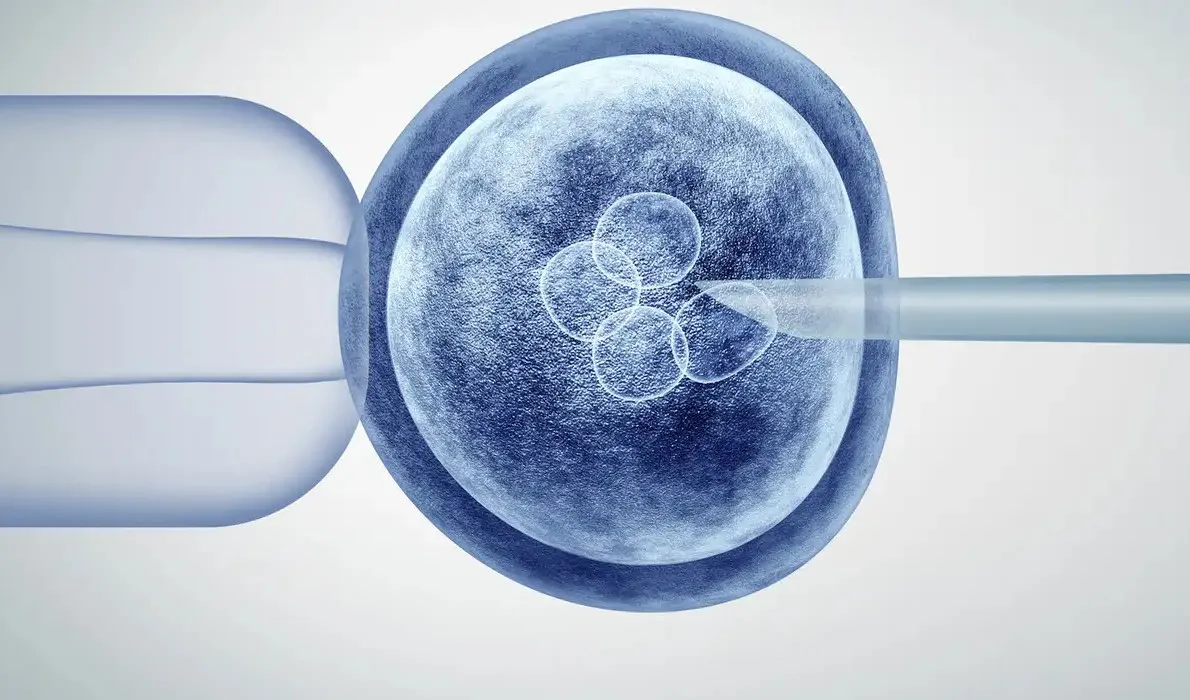

Un revolucionario estudio publicado en “Nature” revela cómo las células de piel pueden transformarse en óvulos fecundables.

Dedicó 60 años de su vida al estudio de chimpancés en estado salvaje y descubrió pautas de conductas y habilidades desconocidas en sus investigaciones, aportes fundamentales para comprender las raíces del comportamiento y la cultura humanas.

El extraño objeto cilíndrico metálico fue encontrado este jueves por la tarde.

El hallazgo fue reportado por un productor local que, mientras realizaba tareas en el campo.

Está clasificado entre los cuerpos celestes potencialmente peligrosos.

La puesta en funcionamiento estuvo a cargo del Gobernador Alfredo Cornejo, quien destacó el trabajo conjunto con la Municipalidad, el Gobierno provincial y el Club de Leones.

El jefe comunal destacó que es “clave y trascendental la ejecución de esta obra, tanto para el bienestar de muchas familias como así también para el desarrollo comercial, fabril e industrial de nuestra región”.

El equipo de Diego Placente superó a los africanos y se enfrentará a México este sábado.

8 años para Brenda Uliarte. El tercer acusado, Nicolás Gabriel Carrizo, será absuelto.

El plantel de Lionel Scaloni, concentrado en Estados Unidos, se reunió en el campo de entrenamiento para recordar al entrenador fallecido este miércoles.